0

.sage uzantısı nedir?

.sage uzantılı dosyaların şifresi nasıl çözülür ?

Bilgisayarımdaki tüm dosyalar .sage uzantısı olarak değişti ve hepsi şifrelendi.Dosyalarımın şifrelerini nasıl çözerim?

0

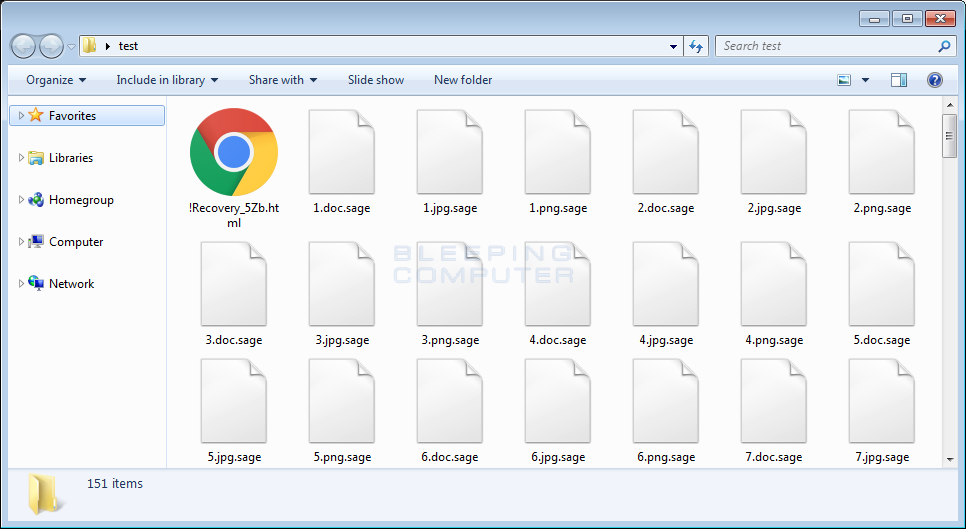

Her geçen zaman farklı bir Ramsonware(fidyevirüsü) ile karşılaşıyoruz.Bu sefer ki Ransomware Sage 2.0 ürünü olan .sage uzantısı.Bilgisayarınızdaki tüm dosyalar .sage uzantılı şekilde değiştiyse, sizde bu virüsün bir kurbanı oldunuz anlamına geliyor.

.sage uzantısı (Locky Ransomware) bilgisayarıma nasıl bulaştı?

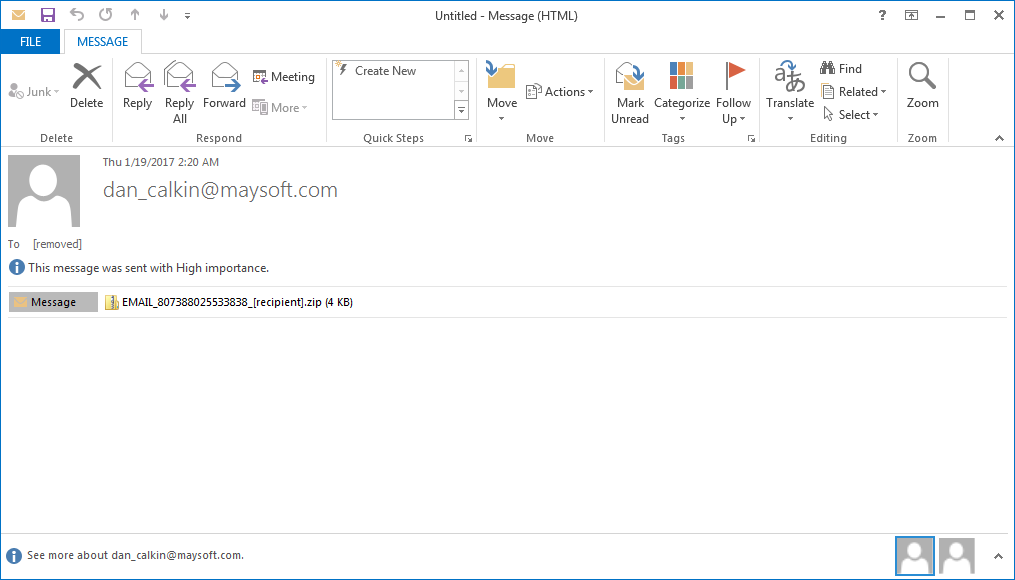

Birçok Ramsonware(fidyevirüsü) türünde olduğu gibi, bu türde kendini SPAM mail ile bulaştırıyor.Kurbanların bilgisayarlarına konusu olmayan ancak .zip ekli mailller geliyor. .zip ekli eklentilere rastgele numaralar atanıyor.Kullanıcı bu .zip dosyasını indirip açtığında bir Microsoft Word dosyası veya .js uzantılı Java Script dosyası ile karşılaşıyor.Buraya kadar kullanıcının bilgisayarına hâlâ daha virüs bulaşmış değil.

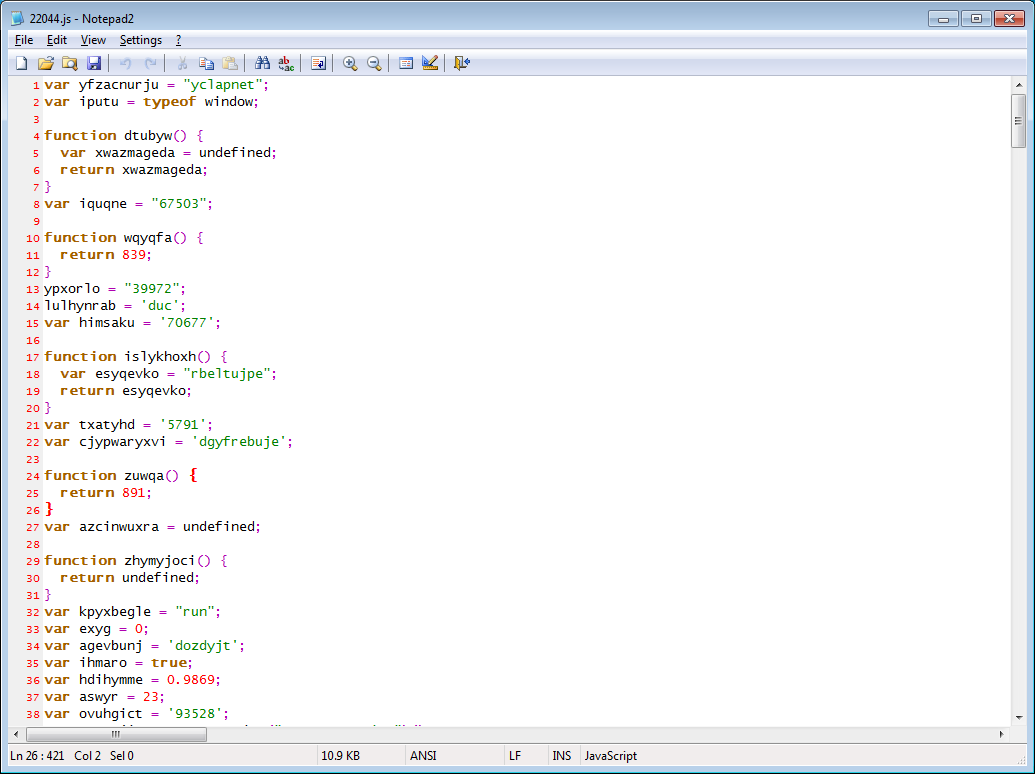

Kullanıcı .js uzantılı dosyayı çalıştırdığında, .js Java Script komutu içerisindeki zararlı kodlar kurbanın bilgisayarını şifreleme işlemi için kullanıcılacak .exe dosyasını indiriyor. İndirilen .exe dosyası C:\Users\[KullanıcıAdı]\AppData\Roaming konumunda tutuluyor.

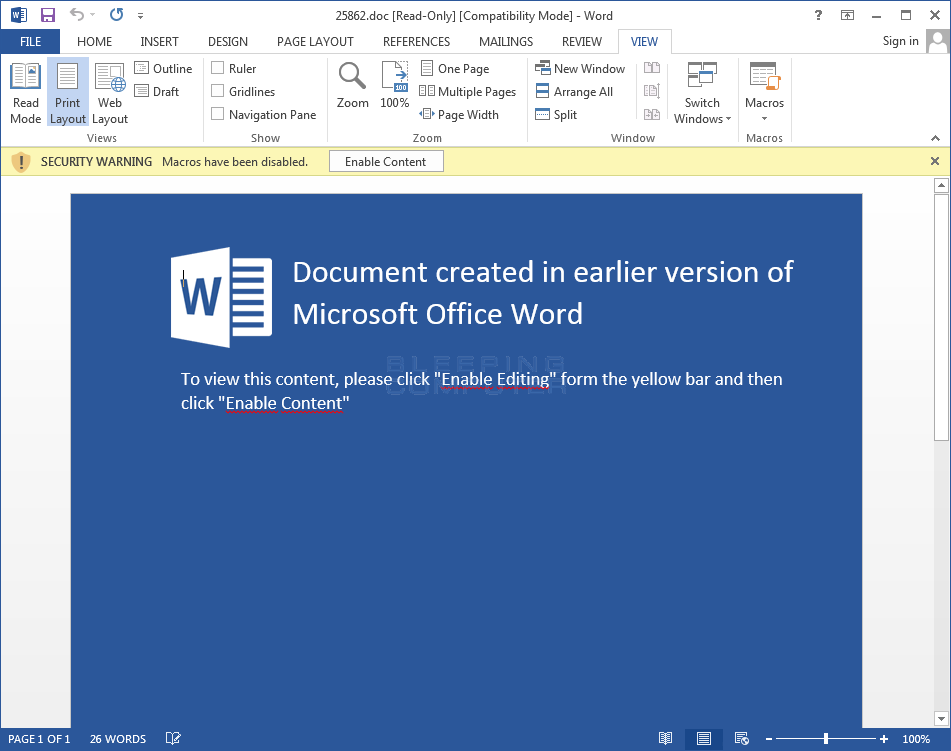

Yine aynı şekilde Microsoft Word dosyası çalıştırıldığında kullanıcıya Word belgesi içinde çalıştırılması gereken bir Macro işlemi olduğu söyleniyor.Kullanıcı Macro kodunu İçeriği Etkinleştir/Enable Content ile çalıştırdığında Macro komutunda yer alan zararlı kodlar kurbanın bilgisayarını şifreleme işlemi için kullanıcılacak .exe dosyasını indiriyor..exe dosyası C:\Users\[KullanıcıAdı]\AppData\Roaming konumunda tutuluyor.

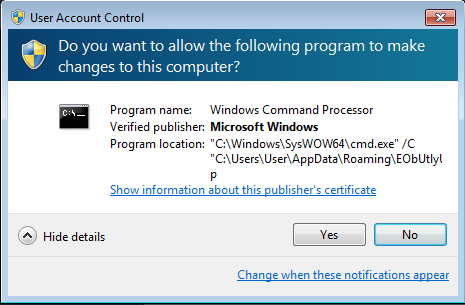

Ardından .exe dosyası bir süreliğine kurbanın bilgisayarında hazırda bekliyor. .exe dosyası belirli bir zaman sonra çalışmaya başlıyor.Ardından kullanıcıya C:\Users\[KullanıcıAdı]\AppData\Roaming konumunda olan bir .exe dosyasının çalıştırılacağı söyleniyor.Kullanıcı da dikkat etmeden buna Evet diyor ve çalıştırıyor.Ardından kurbanın bilgisayarındaki dosyalar şifreleniyor.(Eğer kurbanın bilgisayarında UAC denetim ayarları kapalıysa uyarı dahi vermeden kurbanın bilgisayarı şifrelenebiliyor.)

Şifreleme işlemi bittiğinde bilgisayardaki tüm dosyalar .sage uzantılı hâle geliyor.

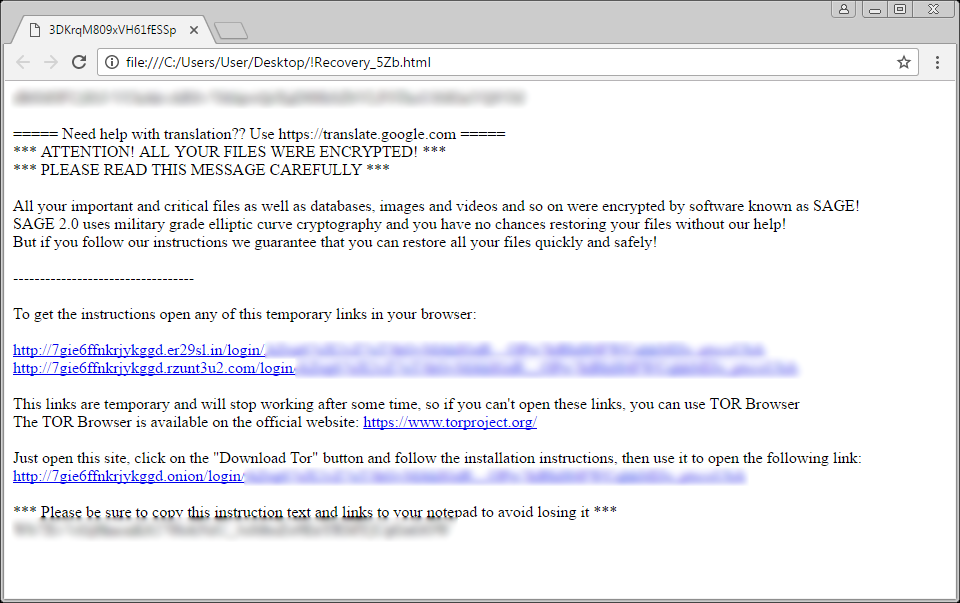

Ayrıca şifrelenen her klasörde !Recovery_[3_random_chars].html benzeri bir dosya bulunuyor.Bu dosyada şifrenin nasıl çözüleceği hakkında gerekli bilgi notu yer alıyor.Not da şifrenin çözülmesi için TOR browser kullanarak belirli bir adrese gidilmesi gerektiği söyleniyor.İlgili adres de kullanıcıdan 2000$ civarında para talep ederek dosyalarının açılacağını söylüyor.Eğer ücret 7 gün içinde ödenmezse miktarın 2 katına yani 4000$ civarına çıkacağı da belirtiliyor.Bu şekilde kullanıcıya elini çabuk tutması mesajı da verilmiş oluyor.

.sage uzantılı Ransomware hangi dosya türlerini şifreleyebiliyor ?

Bilgisayara bulaşan .sage uzantılı virüs aşağıdaki tüm uzantılı dosyaları şifreleyebiliyor.

.dat, .mx0, .cd, .pdb, .xqx, .old, .cnt, .rtp, .qss, .qst, .fx0, .fx1, .ipg, .ert, .pic, .img, .cur, .fxr, .slk, .m4u, .mpe, .mov, .wmv, .mpg, .vob, .mpeg, .3g2, .m4v, .avi, .mp4, .flv, .mkv, .3gp, .asf, .m3u, .m3u8, .wav, .mp3, .m4a, .m, .rm, .flac, .mp2, .mpa, .aac, .wma, .djv, .pdf, .djvu, .jpeg, .jpg, .bmp, .png, .jp2, .lz, .rz, .zipx, .gz, .bz2, .s7z, .tar, .7z, .tgz, .rar, .zip, .arc, .paq, .bak, .set, .back, .std, .vmx, .vmdk, .vdi, .qcow, .ini, .accd, .db, .sqli, .sdf, .mdf, .myd, .frm, .odb, .myi, .dbf, .indb, .mdb, .ibd, .sql, .cgn, .dcr, .fpx, .pcx, .rif, .tga, .wpg, .wi, .wmf, .tif, .xcf, .tiff, .xpm, .nef, .orf, .ra, .bay, .pcd, .dng, .ptx, .r3d, .raf, .rw2, .rwl, .kdc, .yuv, .sr2, .srf, .dip, .x3f, .mef, .raw, .log, .odg, .uop, .potx, .potm, .pptx, .rss, .pptm, .aaf, .xla, .sxd, .pot, .eps, .as3, .pns, .wpd, .wps, .msg, .pps, .xlam, .xll, .ost, .sti, .sxi, .otp, .odp, .wks, .vcf, .xltx, .xltm, .xlsx, .xlsm, .xlsb, .cntk, .xlw, .xlt, .xlm, .xlc, .dif, .sxc, .vsd, .ots, .prn, .ods, .hwp, .dotm, .dotx, .docm, .docx, .dot, .cal, .shw, .sldm, .txt, .csv, .mac, .met, .wk3, .wk4, .uot, .rtf, .sldx, .xls, .ppt, .stw, .sxw, .dtd, .eml, .ott, .odt, .doc, .odm, .ppsm, .xlr, .odc, .xlk, .ppsx, .obi, .ppam, .text, .docb, .wb2, .mda, .wk1, .sxm, .otg, .oab, .cmd, .bat, .h, .asx, .lua, .pl, .as, .hpp, .clas, .js, .fla, .py, .rb, .jsp, .cs, .c, .jar, .java, .asp, .vb, .vbs, .asm, .pas, .cpp, .xml, .php, .plb, .asc, .lay6, .pp4, .pp5, .ppf, .pat, .sct, .ms11, .lay, .iff, .ldf, .tbk, .swf, .brd, .css, .dxf, .dds, .efx, .sch, .dch, .ses, .mml, .fon, .gif, .psd, .html, .ico, .ipe, .dwg, .jng, .cdr, .aep, .aepx, .123, .prel, .prpr, .aet, .fim, .pfb, .ppj, .indd, .mhtm, .cmx, .cpt, .csl, .indl, .dsf, .ds4, .drw, .indt, .pdd, .per, .lcd, .pct, .prf, .pst, .inx, .plt, .idml, .pmd, .psp, .ttf, .3dm, .ai, .3ds, .ps, .cpx, .str, .cgm, .clk, .cdx, .xhtm, .cdt, .fmv, .aes, .gem, .max, .svg, .mid, .iif, .nd, .2017, .tt20, .qsm, .2015, .2014, .2013, .aif, .qbw, .qbb, .qbm, .ptb, .qbi, .qbr, .2012, .des, .v30, .qbo, .stc, .lgb, .qwc, .qbp, .qba, .tlg, .qbx, .qby, .1pa, .ach, .qpd, .gdb, .tax, .qif, .t14, .qdf, .ofx, .qfx, .t13, .ebc, .ebq, .2016, .tax2, .mye, .myox, .ets, .tt14, .epb, .500, .txf, .t15, .t11, .gpc, .qtx, .itf, .tt13, .t10, .qsd, .iban, .ofc, .bc9, .mny, .13t, .qxf, .amj, .m14, ._vc, .tbp, .qbk, .aci, .npc, .qbmb, .sba, .cfp, .nv2, .tfx, .n43, .let, .tt12, .210, .dac, .slp, .qb20, .saj, .zdb, .tt15, .ssg, .t09, .epa, .qch, .pd6, .rdy, .sic, .ta1, .lmr, .pr5, .op, .sdy, .brw, .vnd, .esv, .kd3, .vmb, .qph, .t08, .qel, .m12, .pvc, .q43, .etq, .u12, .hsr, .ati, .t00, .mmw, .bd2, .ac2, .qpb, .tt11, .zix, .ec8, .nv, .lid, .qmtf, .hif, .lld, .quic, .mbsb, .nl2, .qml, .wac, .cf8, .vbpf, .m10, .qix, .t04, .qpg, .quo, .ptdb, .gto, .pr0, .vdf, .q01, .fcr, .gnc, .ldc, .t05, .t06, .tom, .tt10, .qb1, .t01, .rpf, .t02, .tax1, .1pe, .skg, .pls, .t03, .xaa, .dgc, .mnp, .qdt, .mn8, .ptk, .t07, .chg, .#vc, .qfi, .acc, .m11, .kb7, .q09, .esk, .09i, .cpw, .sbf, .mql, .dxi, .kmo, .md, .u11, .oet, .ta8, .efs, .h12, .mne, .ebd, .fef, .qpi, .mn5, .exp, .m16, .09t, .00c, .qmt, .cfdi, .u10, .s12, .qme, .int?, .cf9, .ta5, .u08, .mmb, .qnx, .q07, .tb2, .say, .ab4, .pma, .defx, .tkr, .q06, .tpl, .ta2, .qob, .m15, .fca, .eqb, .q00, .mn4, .lhr, .t99, .mn9, .qem, .scd, .mwi, .mrq, .q98, .i2b, .mn6, .q08, .kmy, .bk2, .stm, .mn1, .bc8, .pfd, .bgt, .hts, .tax0, .cb, .resx, .mn7, .08i, .mn3, .ch, .meta, .07i, .rcs, .dtl, .ta9, .mem, .seam, .btif, .11t, .efsl, .$ac, .emp, .imp, .fxw, .sbc, .bpw, .mlb, .10t, .fa1, .saf, .trm, .fa2, .pr2, .xeq, .sbd, .fcpa, .ta6, .tdr, .acm, .lin, .dsb, .vyp, .emd, .pr1, .mn2, .bpf, .mws, .h11, .pr3, .gsb, .mlc, .nni, .cus, .ldr, .ta4, .inv, .omf, .reb, .qdfx, .pg, .coa, .rec, .rda, .ffd, .ml2, .ddd, .ess, .qbmd, .afm, .d07, .vyr, .acr, .dtau, .ml9, .bd3, .pcif, .cat, .h10, .ent, .fyc, .p08, .jsd, .zka, .hbk, .mone, .pr4, .qw5, .cdf, .gfi, .cht, .por, .qbz, .ens, .3pe, .pxa, .intu, .trn, .3me, .07g, .jsda, .2011, .fcpr, .qwmo, .t12, .pfx, .p7b, .der, .nap, .p12, .p7c, .crt, .csr, .pem, .gpg, .key

.sage uzantılı dosyaların şifresi nasıl çözülür ? .sage uzantılı dosyaları çözmem mümkün mü?

.sage uzantılı Ramsomware virüsü çalışmasının ardından vssadmin delete shadows /all /quiet komutunu kullanarak bilgisayardaki tüm Gölge kopyalarını siliyor.Bu sebeple ShadowExplorer veya Sistem Geri Yükleme işlemleri bilgisayarda işlevsiz hale geliyor.

Şimdilik .sage uzantısı hakkında herhangi bir çözüm yolu görünmüyor.Malesef dosyalarınız sizin için çok önemliyse ve kurtarmak durumundaysanız ve sisteminizin önceki tarihli bir yedeği de bulunmuyorsa, fidye ödemek durumundasınız.Ancak şunu da belirtmeliyiz ki fidye ödedikten sonra %100 garanti olarak geri dönüş alamayabilirsiniz. Açıkçası fidye ödemek biraz risk içeriyor ancak geri dönüş olursa da dosyalarınızı kurtarmış olacaksınız.

Dosyalarınızı kurtarmak hayati önem oluşturmuyorsa, çözüm bulunana kadar (süreç belli değil, bulunamayabilir de) bilgisayarınızda saklamaya devam edebilirsiniz.

Cevap yazabilmek için üye girişi yapmalısınız.

Eğer uzmanim.net üyesiyseniz giriş yapabilirsiniz: üye girişi yap

uzmanim.net'e üye olmak çok kolaydır: hemen kayıt ol